具体分析如下:

File: GHO.exe

Size: 27956 bytes

MD5: CE20FD06E488A52E991C87696E4797A7

SHA1: 3AD8467C8414E666111A7DC76698D0271595DFC9

CRC32: BC91AA1B

病毒运行后:

生成如下文件:

%system32%\crsss.exe

在每个分区下面释放

autorun.inf和gho.exe 右键菜单无变化

遍历所有分区的htm文件

在其后面 插入代码(插入的代码由后面连接网络读取的http://www.*.com.cn/xz/3.txt里面的内容决定)

注册表变化:

HKEY_LOCAL_MACHINE\Software\Microsoft\Windows\CurrentVersion\Run

下添加键值crsss指向 C:\WINDOWS\system32\crsss.exe 达到开机启动的目的

通过reg.exe不断修改以下注册表键值

在HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Policies下面增加WindowsUpdate子键 在其中设置名为

DisableWindowsUpdateAccess键值 并把其值设置为0x00000001 关闭系统自动更新

修改HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Explorer\Advanced\Folder\Hidden\SHOWALL的值为0x00000000 屏蔽显示隐藏文件

试图修改HKEY_CURRENT_USER\SOFTWARE\Microsoft\Internet Explorer\Main\Start Page键值(被修改的键值随时改变,具体情况由

http://www.*.com.cn/xz/2.txt里面的内容决定

并且修改HKCU\Software\Policies\Microsoft\Internet Explorer\Control Panel\HomePage 的值为00000001

使得IE主页修改按钮失效

其他变化:修改系统时间为2000年,月 日不变

读取http://www.*.com.cn/xz/1.txt里面的内容下载木马

http://www.*.com.cn/xz/mh.exe

http://www.*.com.cn/xz/zt.exe

http://www.*.com.cn/xz/qj.exe

http://www.*.com.cn/xz/zx.exe

http://www.*.com.cn/xz/ms.exe

http://www.*.com.cn/xz/my.exe

http://www.*.com.cn/xz/tl.exe

http://www.*.com.cn/xz/rx.exe

http://www.*.com.cn/xz/wd.exe

http://www.*.com.cn/xz/dh.exe

http://www.*.com.cn/xz/tz.exe

http://www.*.com.cn/xz/gj.exe

http://www.*.com.cn/xz/tt.exe

到系统文件夹 分别命名为0temp.exe~13temp.exe(部分链接已失效)

木马全部植入完毕以后,生成如下文件

C:\Program Files\Internet Explorer\PLUGINS\SysWin64.Jmp

C:\Program Files\Internet Explorer\PLUGINS\WinSys64.Sys

C:\Program Files\NetMeeting\rav*mon.cfg

C:\Program Files\NetMeeting\rav*mon.dat

C:\Program Files\NetMeeting\rav*mon.exe(*代表两个随机字母)

C:\WINDOWS\system32\mssock.sys

C:\WINDOWS\system32\mssql.dll

...

其中的盗号木马会盗包括如下网络游戏的密码(但不限于)

侏仙

风云

雄霸天下

完美世界

梦幻西游

魔兽世界

魔域

奇迹世界

问道

QQ

对应的sreng日志如下

[HKEY_LOCAL_MACHINE\Software\Microsoft\Windows\CurrentVersion\Run]

[]

[]

[]

[]

[]

[]

[]

[]

[]

[HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Explorer\ShellExecuteHooks]

<{5D83AD9C-3BFC-43F5-979D-2904DBC54A8E}> []

<{DD7D4640-4464-48C0-82FD-21338366D2D2}> []

==================================

正在运行的进程

[PID: 1680][C:\WINDOWS\Explorer.EXE] [Microsoft Corporation, 6.00.2900.2180 (xpsp_sp2_rtm.040803-2158)]

[C:\Program Files\Internet Explorer\PLUGINS\WinSys64.Sys] [N/A, ]

[C:\Program Files\NetMeeting\ravmhmon.dat] [N/A, ]

[C:\Program Files\NetMeeting\ravztmon.dat] [N/A, ]

[C:\Program Files\NetMeeting\ravqjmon.dat] [N/A, ]

[C:\Program Files\NetMeeting\ravzxmon.dat] [N/A, ]

[C:\Program Files\NetMeeting\ravmymon.dat] [N/A, ]

[C:\Program Files\NetMeeting\ravmsmon.dat] [N/A, ]

[C:\Program Files\NetMeeting\ravfymon.dat] [N/A, ]

[C:\Program Files\NetMeeting\ravgjmon.dat] [N/A, ]

[C:\Program Files\NetMeeting\ravwdmon.dat] [N/A, ]

[C:\Program Files\Internet Explorer\InfoMs.tdm] [N/A, ]

[C:\WINDOWS\system32\mssql.dll] [N/A, ]

==================================

Winsock 提供者

MSSQL Tcpip [TCP/IP]

C:\WINDOWS\system32\mssql.dll(, N/A)

MSSQL Tcpip [UDP/IP]

C:\WINDOWS\system32\mssql.dll(, N/A)

[]

手动清除办法:

1.首先把系统时间改回来

下载sreng这个软件(到down.45its.com下载)

重启计算机进入安全模式(开机后不断 按F8键 然后出来一个高级菜单 选择第一项 安全模式 进入系统)

打开sreng

启动项目 注册表 删除如下项目

[HKEY_LOCAL_MACHINE\Software\Microsoft\Windows\CurrentVersion\Run]

[]

[]

[]

[]

[]

[]

[]

[]

[]

[HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Explorer\ShellExecuteHooks]

<{5D83AD9C-3BFC-43F5-979D-2904DBC54A8E}> []

<{DD7D4640-4464-48C0-82FD-21338366D2D2}> []

系统修复-Windows shell/IE 选中

设置主页为"about:blank"和允许Internet Explorer选项窗口和选项窗口的所有内容

然后点击下面的修复

2.把下面的代码拷入记事本中然后另存为1.reg文件

| Windows Registry Editor Version 5.00

[HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Explorer\Advanced\Folder\Hidden\SHOWALL]

"RegPath"="Software\\Microsoft\\Windows\\CurrentVersion\\Explorer\\Advanced"

"Text"="@shell32.dll,-30500"

"Type"="radio"

"CheckedValue"=dword:00000001

"ValueName"="Hidden"

"DefaultValue"=dword:00000002

"HKeyRoot"=dword:80000001

"HelpID"="shell.hlp#51105" |

双击1.reg把这个注册表项导入

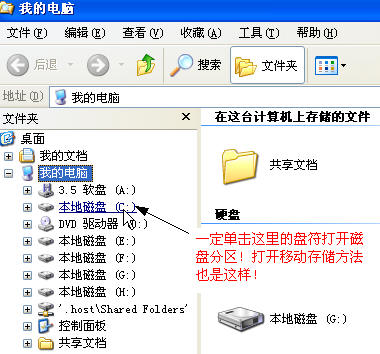

3.双击我的电脑,工具,文件夹选项,查看,单击选取"显示隐藏文件或文件夹" 并清除"隐藏受保护的操作系统文件(推荐)"前面的钩。在提

示确定更改时,单击“是” 然后确定,点击 菜单栏下方的 文件夹按钮(搜索右边的按钮)

从左边的资源管理器 进入C盘

删除如下文件:

C:\WINDOWS\system32\crsss.exe

C:\Program Files\Internet Explorer\PLUGINS\SysWin64.Jmp

C:\Program Files\Internet Explorer\PLUGINS\WinSys64.Sys

C:\Program Files\Internet Explorer\InfoMs.tdm

C:\Program Files\NetMeeting\rav*mon.cfg

C:\Program Files\NetMeeting\rav*mon.dat

C:\Program Files\NetMeeting\rav*mon.exe(*代表两个随机字母)

C:\gho.exe

C:\autorun.inf

点击 菜单栏下方的 文件夹按钮(搜索右边的按钮)

从左边的资源管理器 进入其他盘

删除gho.exe autorun.inf

以及E盘的Autorun.exe

4.重启计算机

删除C:\WINDOWS\system32\mssock.sys

C:\WINDOWS\system32\mssql.dll

5.使用iframekill.rar工具清理被感染的htm等文件(可到down.45its.com下载)