|

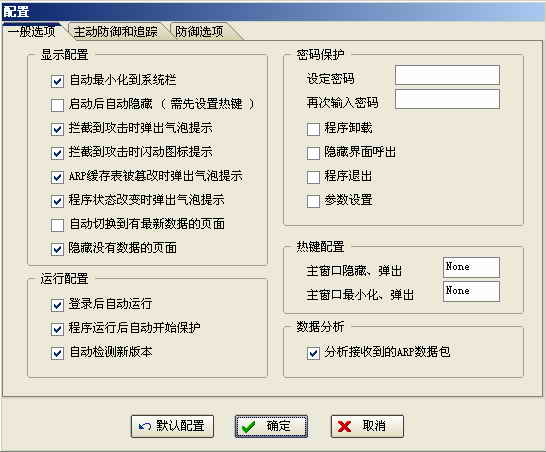

一、一般选项

1.显示配置

(1)〖自动最小化到系统栏〗

(2)〖启动后自动隐藏(需先设置热键)〗请先设置热键,不然隐藏后主界面将无法呼出。

(3)〖拦截到攻击时弹出气泡提示〗

(4)〖拦截到攻击时闪动图标提示〗

(5)〖ARP缓存表被篡改时弹出气泡提示〗ARP防火墙会自动监测本机ARP缓存表,当发现网关MAC地址还篡改时,可弹出气泡提示。禁用弹出气泡提示,不影响防火墙继续监测和修复本机ARP缓存。

(6)〖程序状态改变时弹出气泡提示〗

(7)〖自动切换到有最新数据的页面〗

(8)〖隐藏没有数据的页面〗

2.密码保护

密码保护可用于程序卸载、隐藏界面呼出、程序退出、参数设置。

3.运行配置

(1)〖登录后自动运行〗用户登录系统时自动运行ARP防火墙,用户注销后防火墙终止运行。系统开机后如果无用户登录,防火墙将不会运行。

(2)〖程序运行后自动开始保护〗程序运行后自动进入保护状态

(3)〖自动检测新版本〗检测到可用新版本时,提醒用户是否打开下载页面。ARP防火墙不会自动下载和自动更新到新版本。默认是隔7天检测一次有无可用新版本。

4.热键配置

5.数据分析

(1)〖分析接收到的ARP数据包〗分析接收到的所有ARP数据包,分析ARP数据包主要由哪些机器产生,以掌握网络情况,为找出局域网内潜在的攻击者或中毒机器提供帮助。注意:接收到大量ARP数据包,并不意味着本机存在问题,只代表本局域网内可能存在攻击者或中毒机器。

二、主动防御和追踪

1.主动防御

ARP攻击软件一般会发送两种类型的攻击数据包:

(1)向本机发送虚假的ARP数据包。此种攻击包,ARP防火墙可以100%拦截。

(2)向网关发送虚假的ARP数据包。因为网关机器通常不受我们控制,所以此种攻击包我们无法拦截。“主动防御”的功能就是,“告诉”网关,本机正确的MAC地址应该什么,不要理睬虚假的MAC地址。

主动防御支持三种模式

(1)停用。任何情况下都不向网关发送本机正确的MAC地址。

(2)警戒。平时不向网关发送本机正确的MAC地址,状态为“警戒-待命”。当检测到本机正在受到ARP攻击时,状态切换为“警戒-启动防御”,开始向网关发送本机正确的MAC地址,以保证网络不会中断。持续30秒没有检测到攻击时,状态从“警戒-启动防御”切换回“警戒-待命”,停止发包,

(3)始终运行。始终向网关发送本机正确的MAC地址。如果攻击者只向网关发送攻击数据,不向本机发送攻击数据,那么如果主动防御处于“警戒”状态时是无法保证网络不会中断的,“始终运行”主动防御功能,可以应对这种情况。强烈建议校园网用户不要把主动防御设置为始终运行,以避免被网络管理中心误判为中毒机器,如果确实需要,建议把防御值设置为1~2。

关于主动防御的速度

主动防御功能默认配置为:警戒状态,发包速度10 pkts/s。经过彩影软件大量测试,防御速度为10pkts/s时可以应对市面上大多数ARP攻击软件。向网关发送正确MAC时,每次会发送两种类型的数据包,每个数据包大小是42字节(Bytes),所以当速度为10时,网络流量是: 10*2*42=840Bytes,即不到1KBytes/s。同理可计算,防御速度为100时,网络流量<10KBytes/s。防御速度支持自定义,用户可以根据自己的网络情况自行调准,强烈建议校园网用户不要设置过高的防御值(超过5),以避免被网络管理中心误判为中毒机器。

2.追踪攻击者IP(MAC扫描)

(1)〖被动收集IP/MAC对应表〗此功能默认启用,且不可撤销。ARP防火墙通过分析接收到的所有ARP数据包,从而在不发包的情况收集局域网内的IP/MAC对应表,为追踪攻击者做好准备。

(2)〖主动收集-手动开始〗点击菜单栏“追踪”按钮后,开始主动发包探测局域网内的IP/MAC对应表。

(3)〖主动收集-自动开始〗自动开始主动发包探测局域网内的IP/MAC对应表,不需用户干预。扫一个IP间隔3秒的意思是:每隔3秒发一个包。扫一圈间隔60分钟的意思是:对局域网的扫描完成之后,休息60分钟,接着才开始再继续扫描一遍。强烈建议校园网用户不要设置此选项,以避免被网络管理中心误判为中毒机器。一般情况下,"被动收集"和"主动收集-手动开始"已经足以追查到攻击者IP,如果MAC不是伪造的话。

3.网关IP/MAC

(1)〖自动获取〗由ARP防火墙自动探测网关的IP和MAC。如果在ARP防火墙启动之前,本机就已经处于ARP攻击之下,那么ARP防火墙探测到的网关MAC有可能会是虚假的,概率取决于攻击强度,即攻击强度越大,获取到虚假MAC的可能性就越大。

(2)〖手动设置〗为了解决自动获取MAC可能系伪造的问题,用户可手动设置网关IP/MAC。网关的正确MAC可咨询网管人员,或通过"arp -a"命令来查询。注意:如果已经处于ARP攻击之下,通过"arp -a"命令查看到的网关MAC也有可能是伪造的。

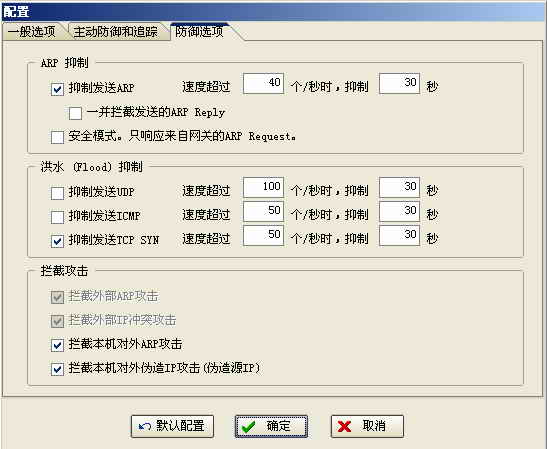

三、防御选项

1.ARP抑制

(1)〖抑制发送ARP〗当本机发送ARP数据包的速度超过阀值时,ARP防火墙会启动拦截程序。一般情况下,本机发送ARP的速度不应该超过10个/秒。

(2)〖一并拦截发送的ARP Reply〗如果拦截本机发送的ARP Reply,其它机器将无法获取你的MAC地址,将无法主动与你的机器取得联系,但你的机器可主动与其它机器联系。

(3)〖安全模式〗只响应来自网关的ARP Request,以降低受到ARP攻击的概率。

2.洪水(Flood)抑制

洪水攻击即DoS攻击,常见的有TCP SYN Flood、ICMP Flood、UDP Flood等。DoS数据包与普通数据包无异,唯一判断的标准是它发包的速度。如果你是个人用户,强烈建议不要启用“抑制发送UDP”和“抑制发送ICMP”的功能,以免影响你的正常使用。

3.拦截攻击

(1)〖拦截外部ARP攻击〗此功能默认启用且不可撤销,因为撤销之后本机将无法受到保护,安装运行ARP防火墙也就没有意义了。

(2)〖拦截外部IP冲突攻击〗此功能默认启用且不可撤销

(3)〖拦截本机对外ARP攻击〗如果本机中了ARP病毒,在病毒对局域网进行攻击时,ARP防火墙可以把攻击数据拦截,把攻击扼杀在源头。

(4)〖拦截本机对外伪造IP攻击〗如果本机中了DoS病毒(带DoS攻击功能的病毒),在病毒伪装成其它IP,对局域网或其它网络进行DoS攻击时,ARP防火墙可以把攻击数据拦截,把攻击扼杀在源头。

|